En underrättelserapport bör grundas i väl formulerade hypoteser som beskriver det problemområde vi avser analysera. Utifrån hypotesernas resultat kan vi skriva en underrättelserapport som ökar vår kunskap och således också minska vår osäkerhet inom det aktuella problemområdet.

Föreställ dig exempelvis skyddsmekanismer mot skadlig kod. Hur väl avvägt och uppdaterat är ditt nuvarande skydd mot morgondagens typer av skadlig kod? Hur ser utvecklingen ut? Finns det några trender inom skadlig kod som kan få konsekvenser för hur effektivt nuvarande skydd är?

I denna kortare artikel vill jag ge exempel på hur en sådan här analys skulle kunna se ut.

Formulerade hypoteser

Utifrån problemformuleringen om skadlig kod ställer vi upp ett antal hypoteser vi avser testa för att undersöka om vårt nuvarande skydd är tillräckligt eller inte och om huruvida vi anser det nödvändigt att införa nya skyddsåtgärder.

Antag följande hypoteser:

- Hyp0: Skadlig kod använder sig inte utav steganografi för att dölja sin payload.

- Hyp1: Skadlig kod använder sig utav steganografi för att dölja sin payload.

- Hyp2: Skadlig kod som använder steganografi har fördubblats det senaste året.

Den första hypotesen är alltid nollhypotesen och beskriver att det helt enkelt inte förekommer något ovanligt som kräver en förklaring varför åtminstone denna inriktning inte behöver undersökas närmare.

Antag att lämplig analys har genomförts angående antalet påträffade fall av skadlig kod som använder steganografi och att vi genom denna analys således kan avfärda nollhypotesen, vilket också gör att vi kan acceptera första hypotesen.

Andra hypotesen beskriver att antalet fall med skadlig kod det senaste året har fördubblats. Antag att vi kan acceptera även denna hypotes.

Detta låter oss formulera nya hypoteser. Antag följande:

- Hyp3: Skadlig kod som använder steganografi passerar obemärkt genom nuvarande skyddsmekanismer.

- Hyp4: Skadlig kod som passerar obemärkt lyckas även upprätta C2-kommunikation.

För att utvärdera detta kan vi konstruera ett experiment som visar om skadlig kod med payload dold genom steganografi tar sig förbi existerande skyddsmekanismer. Experimentet visar att sådan skadlig kod, precis som hypotesen beskriver, tar sig förbi nuvarande skyddsåtgärder.

Däremot visar det sig att andra skyddsmekanismer i senare del av exekveringskedjan, steg 6 i modellen för cyberangrepp , hindrar den skadliga koden från att ladda ner ytterligare moduler varför etablering med C2 inte lyckas och hypotes 4 kan avfärdas.

Underlag för underrättelse

Utifrån allt detta kan vi sedan producera en underrättelse grundad i experimentellt verifierade hypoteser. Att skapa en underrättelse är ett krävande arbete och framförallt svårt. I praktiken innebär det att göra prognostiseringar och detta är notoriskt svårt. Jag vill dock argumentera att det är bättre än att inte göra någonting alls.

Underrättelsen skulle exempelvis kunna summeras något i stil med:

Inom de nästkommande 18 månaderna bör nuvarande skyddsmekanismer för skadlig kod kompletteras med funktioner som möjliggör upptäckt av skadlig kod som använder sig utav steganografi för att dölja sin payload.

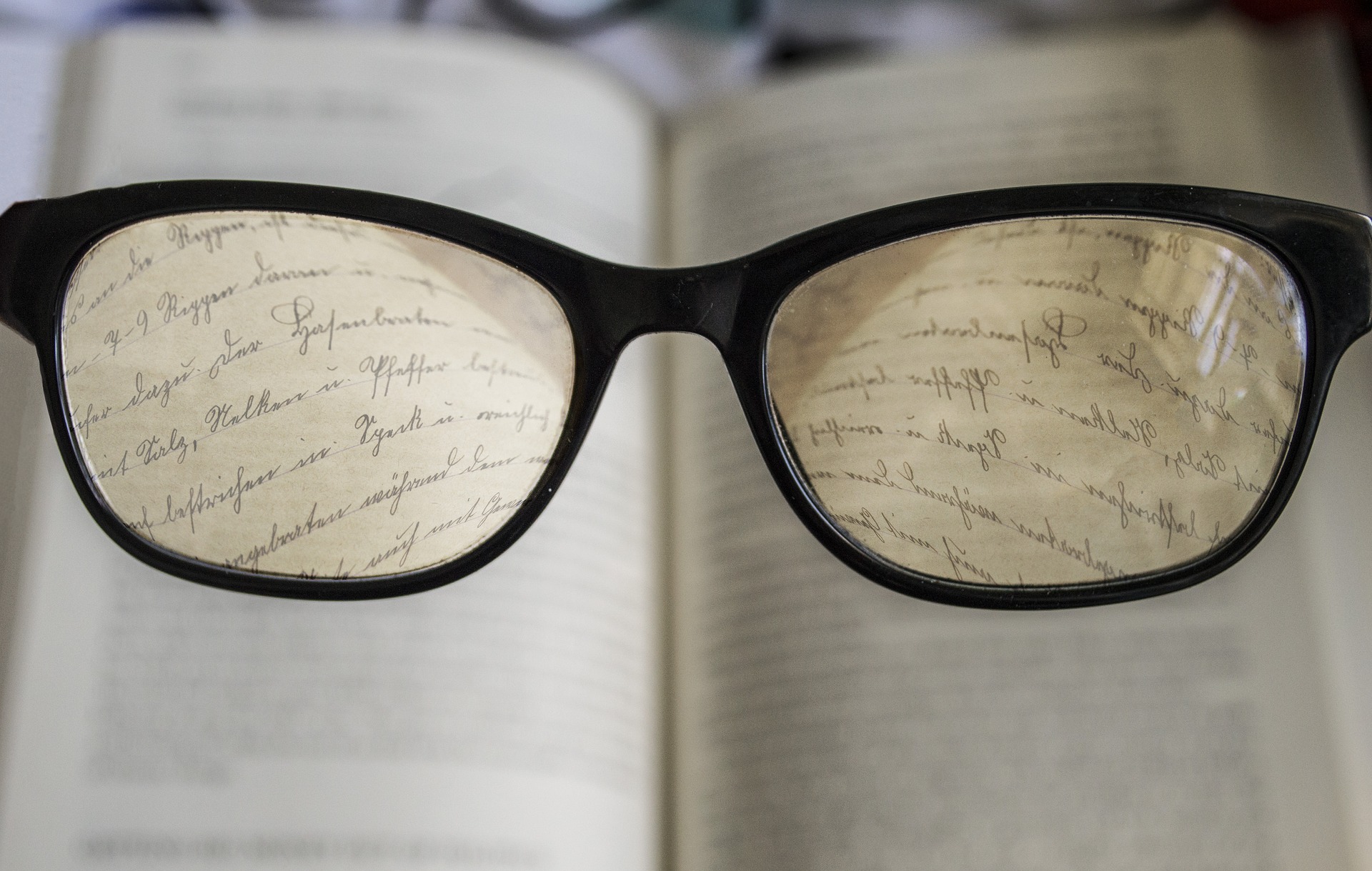

Vi har analyserat de senaste 12 månadernas utveckling av skadlig kod och kan konstatera att antalet påträffade fall fördubblats. Antalet beräknade framtida fall anses nu landa på en sådan nivå att ett skydd måste implementerats. Baserat på de påträffade fallen av skadlig kod med steganografi kan vi säga med 90% säkerhet att dessa använder sig utav bilder för att dölja sin payload.

Skadlig kod som passerar våra skydd kommer dock hindras från att upprätta C2-kommunikation varför skadan begränsas, men kommer ändock att knyta upp resurser för utredning och eventuell återställning av infekterade datorresurser.

Avslutande ord

Det är i själva undersökandet av en hypotes som arbetet ligger och av förklarliga skäl beskriver jag inte detta arbete i inlägget. Dock är det något jag högst troligen kommer att adressera i ett framtida inlägg. Hör av dig ifall det är något särskilt steg som verkar intressant eller någon analys du skulle vilja att jag diskuterar på bloggen.

Detta inlägg lät sig inspireras av en utmärkt artikel hos Kasperksy Labs Securelist om just Steganografi.