Hur skulle det se ut om vi använde Diamond-model för att producera underlag för underrättelser baserat på OSINT? Det var en tanke jag fick häromkvällen och bestämde mig för att utforska lite. Så här blev det.

Diamond-modellen för intrångsanalys

Den här modellen används för att analysera intrång och detta görs utifrån fyra huvudsakliga egenskaper:

- En aktör (Adversary)

- En förmåga (Capability)

- En infrastruktur (Infrastructure)

- Ett offer/mål (Victim)

Utifrån dessa tämligen enkla beståndsdelar konstruerar vi en händelse (event). Dessa händelser kan vi sedan väva ihop till händelse-trådar (activity threads). Det är helt enkelt en rätt smutt metod för att analysera intrång och gradvis bygga upp en förståelse för angriparnas metoder, taktiker och mål. Men, detta är inte ett inlägg om modellen utan hur den eventuellt skulle kunna användas i ett annat sammanhang, nämligen underrättelser.

Öppna källor och Underrättelser

Underrättelsearbete är för många tämligen okänt och nästan omgärdat av lite mystik och hemlighetsmakeri. Det finns många olika typer av “källor” till underrättelser och öppna källor (OSINT) är kanske den vanligaste. Det handlar om information och data som finns i … öppna källor, så som artiklar på Internet, artiklar i tidningar osv. Tanken är att du ur dessa kan extrahera mönster, trender, indikatorer och annat som kan placeras i ett sammanhang som är relevant för dig och din verksamhet. Det kan handla om hur angripare i cyberdomänen flyttar fokus, börjar använda nya tekniker och som kräver ett svar från er, en hantering.

Till skillnad från vad många hävdar handlar inte OSINT om att skapa en stor databas av allt som sägs på Internet och sedan säga att man med hjälp av lite machine learning eller, gud förbjude, artificiell intelligens kan producera underrättelser. Det handlar inte heller om att leta upp “bad IPs” och blockera i brandväggen. En underrättelse behöver analys, den behöver ett sammanhang och den behöver vara användbar för en beslutsfattare i en fråga som denne anser viktig. Underrättelser kräver en inriktning utifrån vilken du sedan inhämtar information för att efter mycket analys och arbete producera en underrättelse. Öppna källor är den kanske vanligaste, men endast en av många källor till underlag för underrättelser.

Hur som helst.

Kvalitativ analys med hjälp av Diamond-modellen

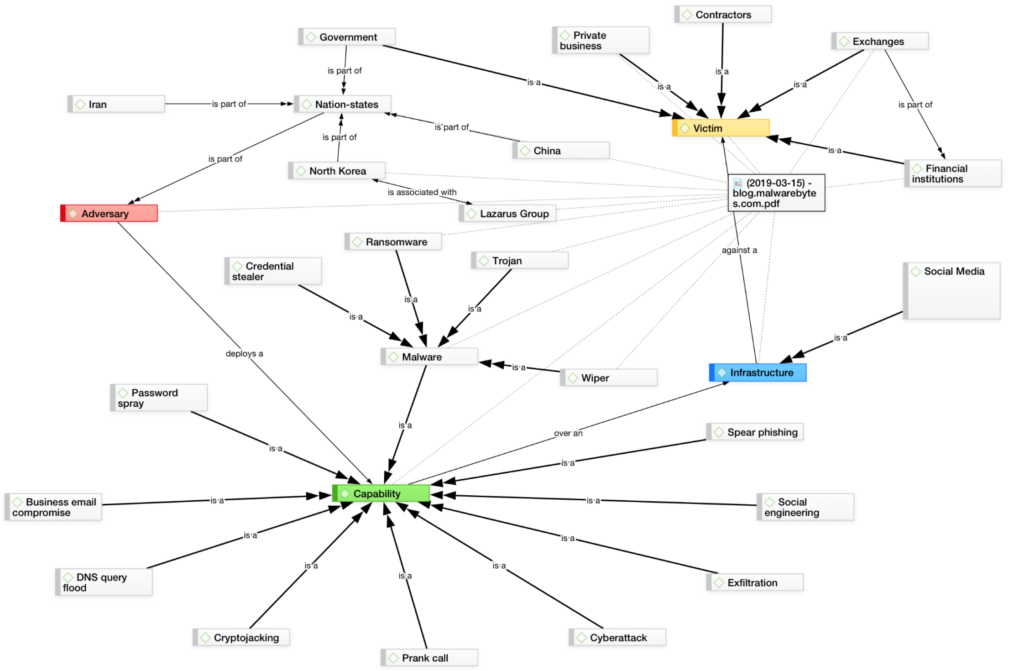

Så det jag bestämde mig för att göra är att se om det skulle vara möjligt att sammanföra dessa två områden - intrångsanalys och underrättelser - för att producera något spännande. Jag har ännu inte kunnat dra några definitiva slutsatser mer än att det känns intressant. Se nedan bild:

Låt mig förklara lite. Jag tog ett gäng sparade artiklar från min databas, 16 st för att vara exakt. Dessa är hämtade från öppna källor och bedömda som intressanta ur ett antal perspektiv; teknisk utveckling och statsunderstödda aktörer. Men det är inte så viktigt.

Det jag gör är för varje dokument tagga upp entiteter enligt kategorierna enligt Diamond-modellen; Adversary, Victim, Infrastructure, och Capability. Därefter länkar jag samman dessa “koder” för att visa hur de relaterar till varandra. Om du exempelvis följer Adversary och hur relationerna fungerar kan du läsa följande:

Adversary deploys a Capability over an Infrastructure against a Victim.

Efter att ha analyserat dessa 16 dokument gör jag några ytterligare vändor i dokumenten och detaljerar varje Victim, Adversary, Capability och Infrastructure och taggar dessa i ännu mer detalj, där så är möjligt. Resultatet av denna analys ser ni ovan.

Eh… okej?

Så exakt vad säger detta mig? Det finns massor av fallgropar i det här som jag inte tänker gräva särskilt djupt i (sample bias, selection bias, confirmation bias osv.). Men tillåt mig att peka din uppmärksamhet på bilden igen. Leta upp Nord Korea (dom ligger under Nation-states).

Okej, så du har hittat Nord Korea. Om du följer pilarna från Nord Korea kommer du ganska snabbt förstå vad Nord Korea har gjort och ganska snabbt kan vi börja beskriva vissa hypoteser, som t.ex. Nord Korea (aka Lazarus Group) inriktar sig på Finansiella organisationer och har använt skadlig kod i form av Ransomware för att angripa offer. Detta är bara en av många slutsatser vi kan göra genom den här typen av kvalitativ analys och i det här fallet “taggat” med hjälp av Diamond-modellen som bas.

Har ni några tankar, har ni gjort något liknande?