Länge har vi talat om hur uselt det är med återanvända lösenord som skydd för våra användarnamn. Detta gav oss rekommendationer om unika lösenord på varje sajt. Vilket någon gång senare gav oss program för att hantera alla våra unika (inte alltid så) och sajtspecifika lösenord.

Men så äntligen får vi flerfaktors-autentiseringen, och äntligen kunde vi pusta ut eftersom allas de våra säkerhetsproblem nu är lösta, eller?

Nej, tyvärr inte. Men, innan jag förklarar utmaningarna som kvarstår vill jag ändå påpeka att MFA är bättre, och definitivt ett steg i rätt riktning och väldigt mycket bättre än bara användarnamn och lösenord. Men en användare kan fortfarande luras och fiskas, och angriparna är smarta. Kanske mer så än vad du tror…

Vilket skydd ger egentligen MFA?

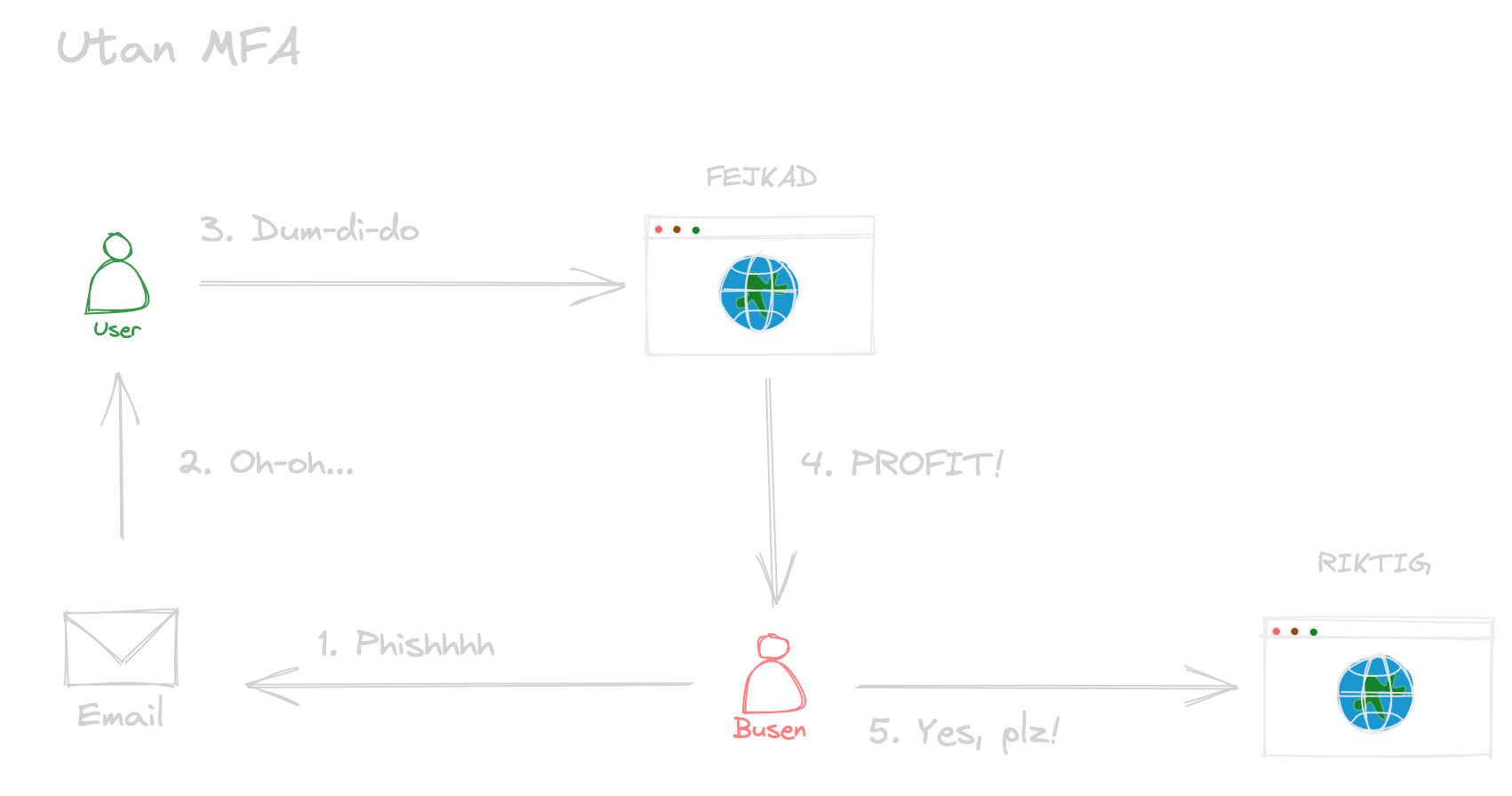

Låt mig först börja med att illustrera mot vad MFA skyddar. Nedan ser du det klassiska phishing-flödet.

- Ett phishing mejl knåpas ihop av busen…

- … och skickas till användaren…

- … som självklart loggar in på den fejkade sidan…

- … varpå inloggningsuppgifterna kommer till busen…

- … som nu kan logga in på den riktiga sajten.

I det här fallet behöver det inte ens finnas en koppling till den riktiga sajten. Allt angriparen behöver göra är att skapa en någorlunda trovärdig FEJKAD hemsida för vad nu angriparen är ute efter.

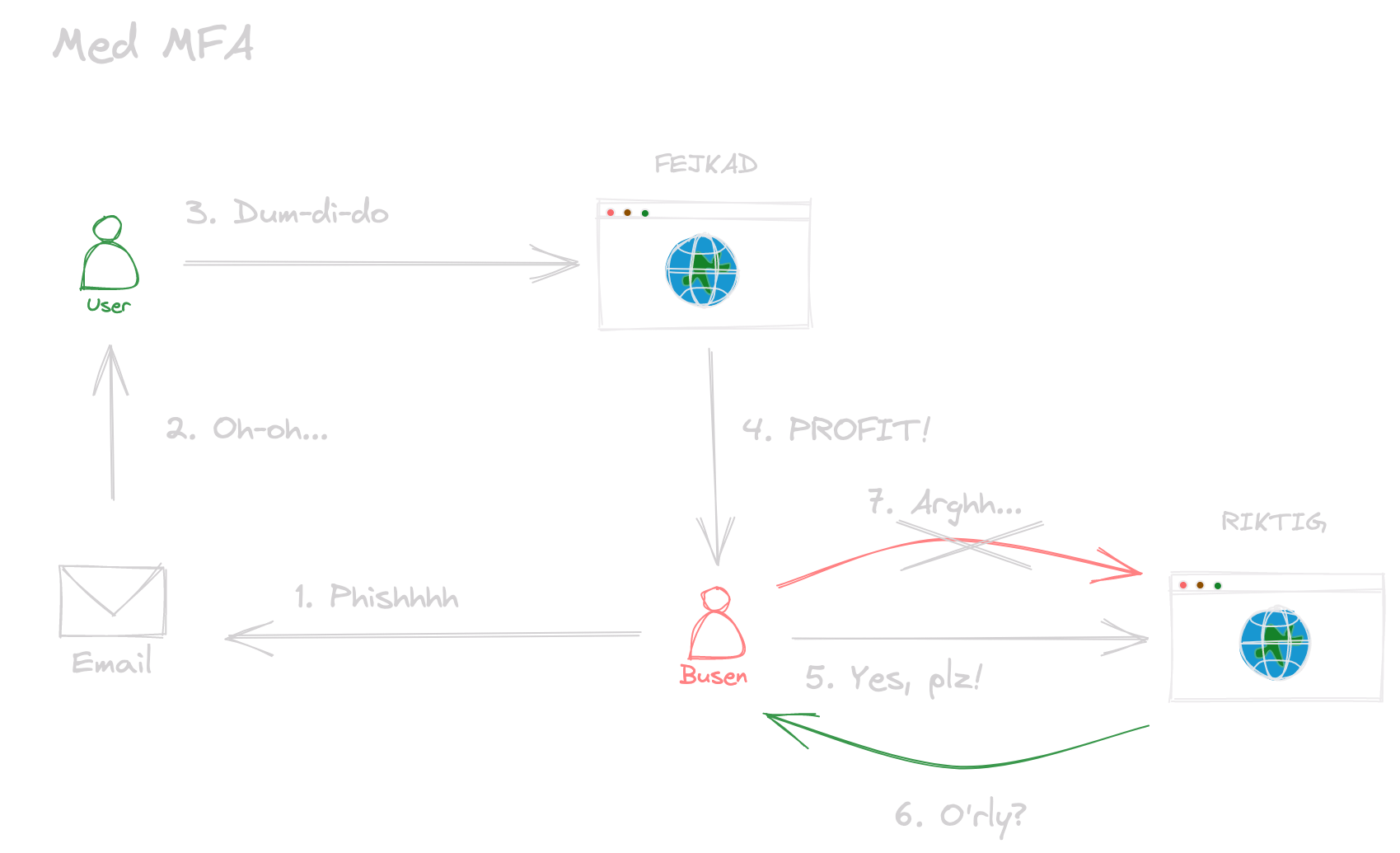

Och vid införandet av MFA så blir det så här istället.

Det vi har tillfört här är att den riktiga sajten efterfrågar något mer från angriparen, steg 6. Och eftersom angriparen inte har MFA-enheten (e.g. appen på telefonen, SMS-koden som skickas) kan angriparen inte logga in med de stulna uppgifterna.

Det vi har tillfört här är att den riktiga sajten efterfrågar något mer från angriparen, steg 6. Och eftersom angriparen inte har MFA-enheten (e.g. appen på telefonen, SMS-koden som skickas) kan angriparen inte logga in med de stulna uppgifterna.

WOHO!

Eller?

Vad händer egentligen vid autentisering?

Tillåt mig nu att försöka förklara och illustrera de situationer då MFA inte längre hjälper, men för att göra det behöver vi förstå lite av hur webben fungerar. Jag kommer inte bli långrandig.

Det stavas Cookies. Du har säkert konfronterats fler än en gång av dessa förbannade cookie-banners som man måste klicka sig förbi. Tycka vad man vill, men dessa kakor är faktiskt nödvändiga för din upplevelse av vissa sajter, särskilt de sajter där du behöver logga in. Ta din mejl där du utan kakor skulle behöva logga in varje gång sidan laddas om, mindre roligt eller hur?

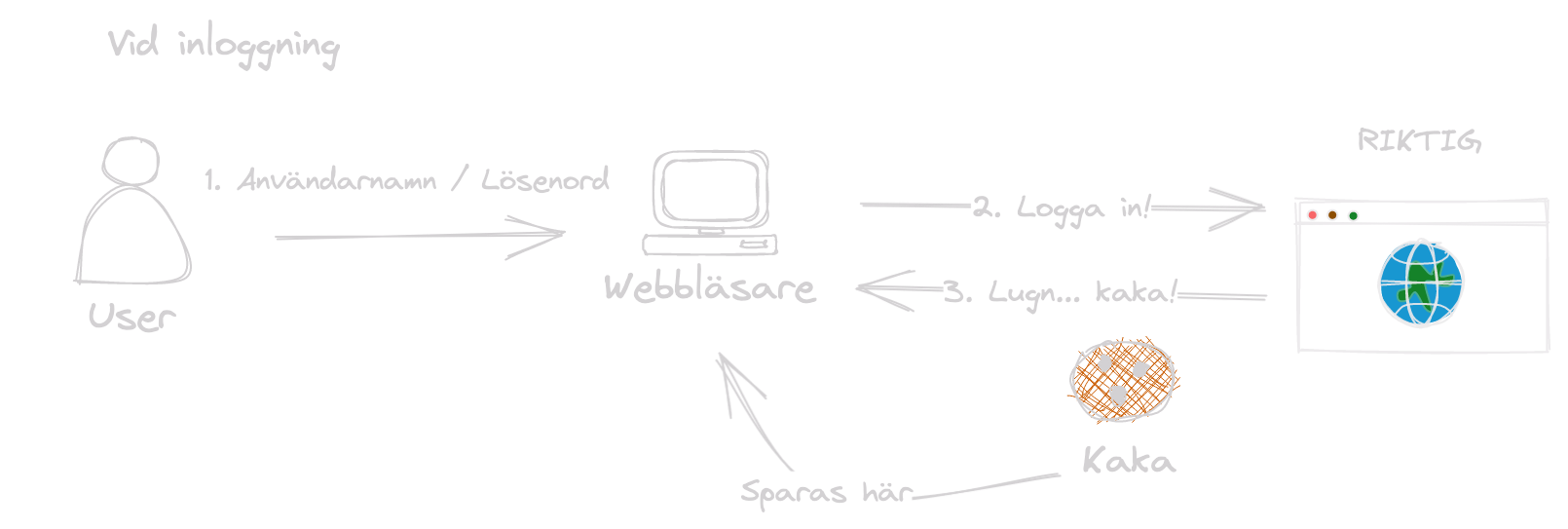

Så här fungerar det, ungefär.

Det som händer här är följande:

Det som händer här är följande:

- Användaren vill logga in och skickar sitt användarnamn och lösenord.

- Webbläsaren gör massa magi.

- Sajten som användaren loggat in på skickar tillbaka en kaka som sparas i webbläsaren.

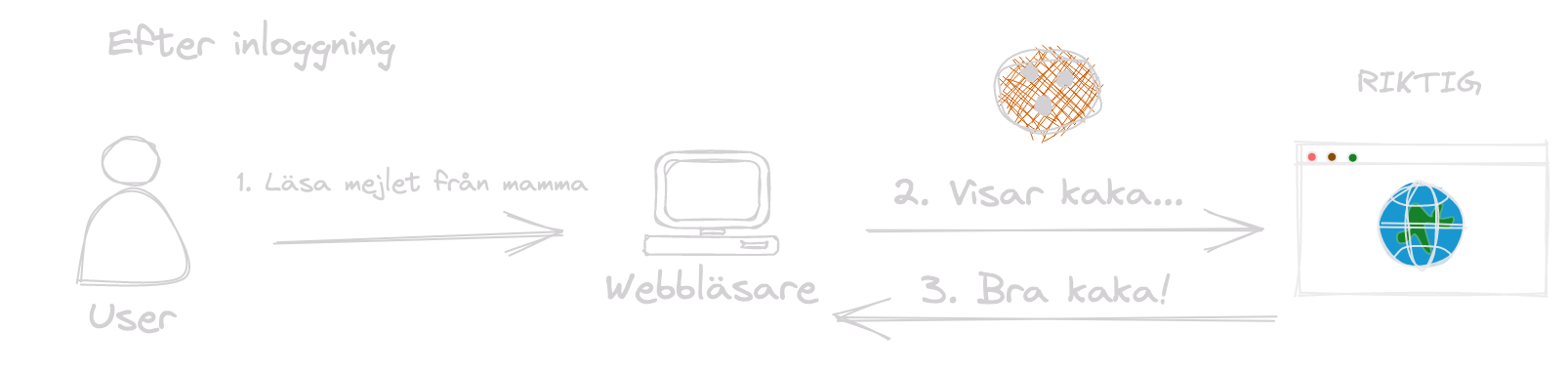

När användaren senare vill läsa t.ex. mejlet från mamma så händer det här:

När användaren senare vill läsa t.ex. mejlet från mamma så händer det här:

- Användaren väljer mejlet från mamma.

- Webbläsaren skickar nu med kakan till den riktiga sajten.

- … som minsann ser att det är en bra kaka, laddar och visar mejlet från mamma för användaren.

Bra, allt gott så långt, eller hur?

Men, vad händer om någon annan får tag på din goda kaka?

Trubbel i paradiset

Det en angripare kan göra är att helt enkelt stjäla dina kakor. När han har gjort det är han… dig, men med vissa viktiga begränsningar.

Först och främst kan du inte både ha och äta kakan samtidigt. Efter ett tag tar den slut, och då måste du begära ny kaka. Och det är ingenting som angriparen kan göra eftersom han inte har ditt användarnamn och lösenord, eller MFA-enhet.

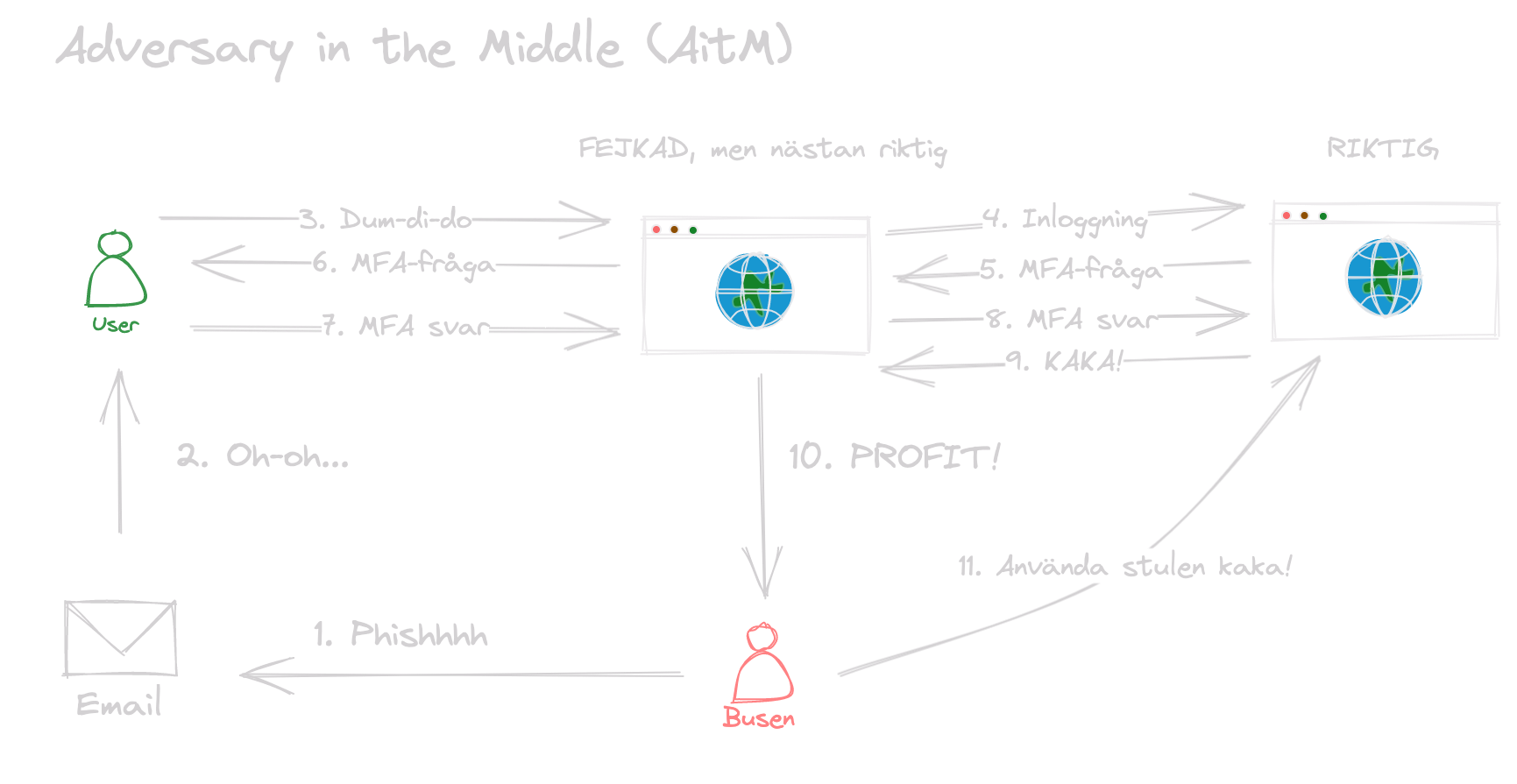

Och även om detta tidigare var en utmaning för angriparna så gör dom helt enkelt så här nu:

- Dom lurar dig enligt tidigare beskrivning, Phishing.

- Denna phishing-sida laddar nu den riktiga inloggningen… vänta, vi tar en bild istället.

Det blir ett antal nya steg, men essensen är densamma. Nu kan vi logga in som användaren genom att använda den stulna kakan.

… det blir lite värre

Ja, tyvärr. För den uppenbara svagheten med ovan situation är ju att när kakan är uppäten så försvinner sessionen och det går inte längre att använda den. Så vad en aktör gärna gör är att också se till så att hen lägger till sin egen MFA-device, och samtidigt tar bort all form av e-post om att detta har hänt.

Detta är framförallt något som händer vid första tillfället av en kapning av inloggningsuppgifter.

Sammanfattning

MFA hjälper, men inte alltid och det är ingenting vi kan lita blint på. Hotaktörerna blir bättre, och deras verktyg utvecklas. I en kommande artikel tänkte jag avhandla två saker: Demonstrationer av hur det ser ut när hotaktörer gör det dom gör, och kanske eventuellt bjuda in en kollega att beskriva lite hur det fungerar med motåtgärder och hur vi kan STÄRKA vår MFA-användning.

Och så är jag lite nyfiken, tycker du om illustrationerna? Ska jag fortsätta med det?