Inledning

Du är en CISO, och du har i mångt och mycket ett nästan omöjligt uppdrag. Du har många intressenter (eng. stakeholders) som vill, och bör, hållas informerade om hur du skyddar företaget från att bli morgondagens nyhetsrubrik. Till din hjälp har du många lagar att följa, ramverk att efterleva och åsikter att värdera. Sannolikt finns det ett antal hotaktörer som just nu också letar svagheter att utnyttja.

Jag (Christoffer) är inte en CISO, men det är däremot Carl-Magnus som i den här enklare artikelserien är min stridskamrat, eller kanske mer korrekt min motvikt och lämnare av förslag på lösningar. Min verklighet är den av cyberangrepp där Carl-Magnus verklighet är den av en CISO.

Detta är en första artikel i en serie om (troligen) fyra där vi reflekterar kring utmaningarna som den moderna CISO:n behöver hantera. Den är skriven av mig, Christoffer Strömblad, tillsammans med Carl-Magnus Brandt (CISO, Aspia).

I denna artikel gör vi ett avstamp i ambitionen att försöka rama in utmaningen av att etablera cybersäkerhet i en verksamhet. Ramen försöker vi skapa genom att betrakta cybersäkerhet ur ett antal olika perspektiv, utgångspunkter.

Efter denna inledande artikel kommer vi att förflytta oss till mer konkreta åtgärder som vi anser inte behöver föranledas av en diskussion. Detta är åtgärder som ska betraktas som ingenting annat än absolut nödvändiga om din verksamhet ska kunna försvaras från den moderna typen av cyberhot.

Den tredje artikeln kommer att fokusera på hur du kan börja mäta, och följa upp cybersäkerhet. Detta är ett avancerat moment som endast ska påbörjas om de åtgärder enligt tidigare artikel har införts.

Vår gemensamma förhoppning är att du som CISO genom den här artikelserien ska få ett ganska så väl avvägt perspektiv på saker du rimligen bör förväntas ha koll och fokusera på. Vi är förvisso bara två personer, men det kanske ändå kan få vara en start på något större?

Sist, men absolut inte minst, vill vi be om din hjälp och erfarenhet i en avslutande och uppsamlande artikel. Vi skulle vilja att du som CISO skriver till oss (mig och Carl-Magnus) och berättar vad som fungerat för dig och er. Allt är av intresse och kanske väljer vi att lyfta fram just dina verktyg, tips eller rekommendationer i denna avslutande artikel.

Vi säger välkomna till - Uppdrag svårt och en fusklapp till dig som CISO.

Individuellt skyddar vi verksamheter men tillsammans skyddar vi Sverige.

Ett gemensamt mål

Innan vi kastar oss in i denna ofrånkomliga åsiktsfest vill vi ändå att vi stannar upp, och tar ett rejält kliv bakåt. Oavsett vem du än pratar med, som har något slags ansvar och fokus, direkt eller indirekt, på cybersäkerhet så kommer du alltid att hitta ett gemensamt och övergripande mål - att skydda våra verksamheter.

Utmaningen ligger, som du nästan säkert förstår, i hur vi uppnår detta skydd av våra verksamheter. Men det finns ändå något fint i det här gemensamma målet som vi många gånger glömmer bort. Vi kämpar trots allt alla för samma sak. Det händer att vi ibland förlorar oss själva i diverse frågeställningar som ingen annan än vi själva bryr oss om (definitioner kring informations- och it- och cybersäkerhet brukar vara populärt). Det är också fint, och kanske nödvändigt men låt oss inte glömma bort vårt gemensamma mål om att vi är här för att skydda våra respektive verksamheter.

En nödvändig introduktion

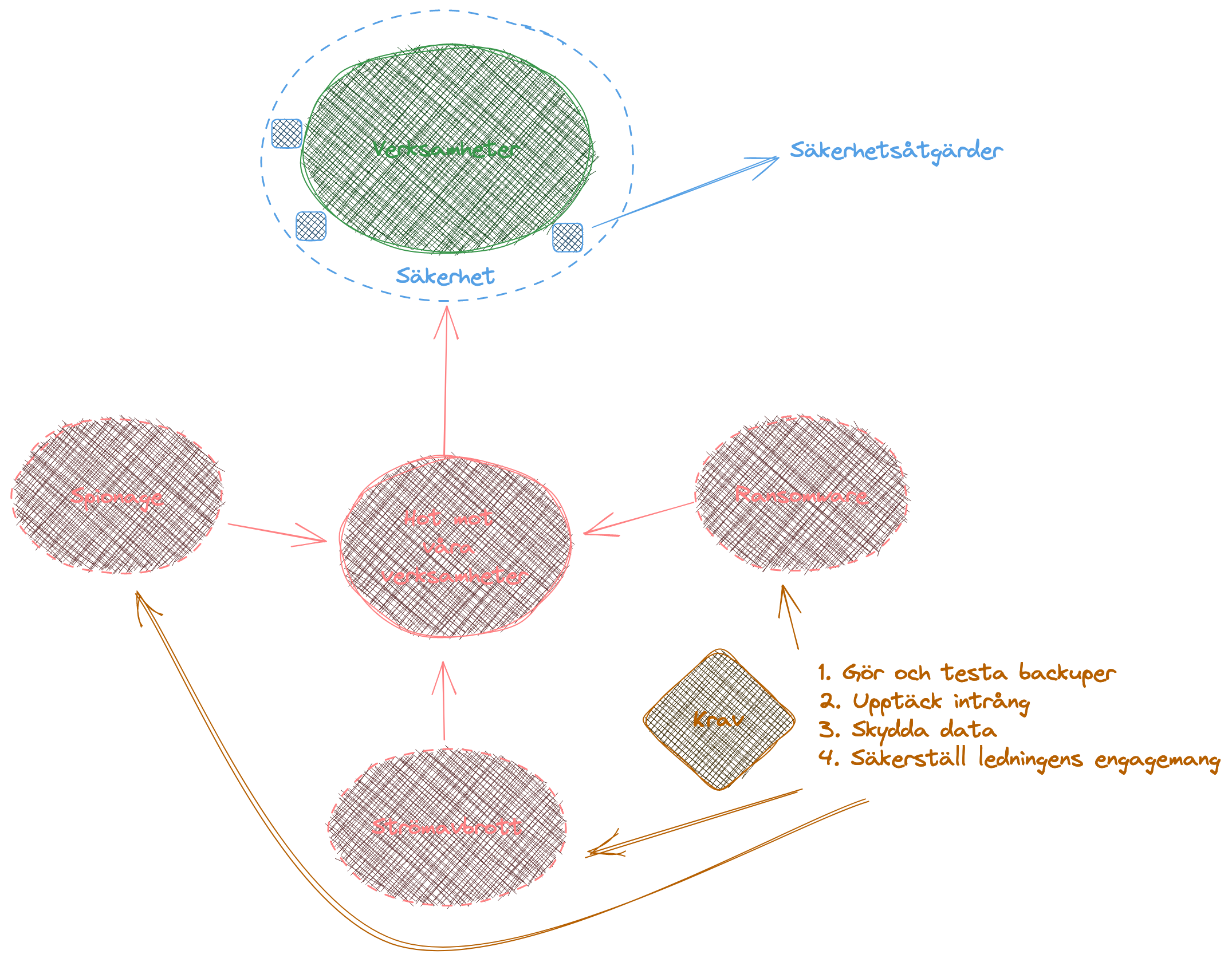

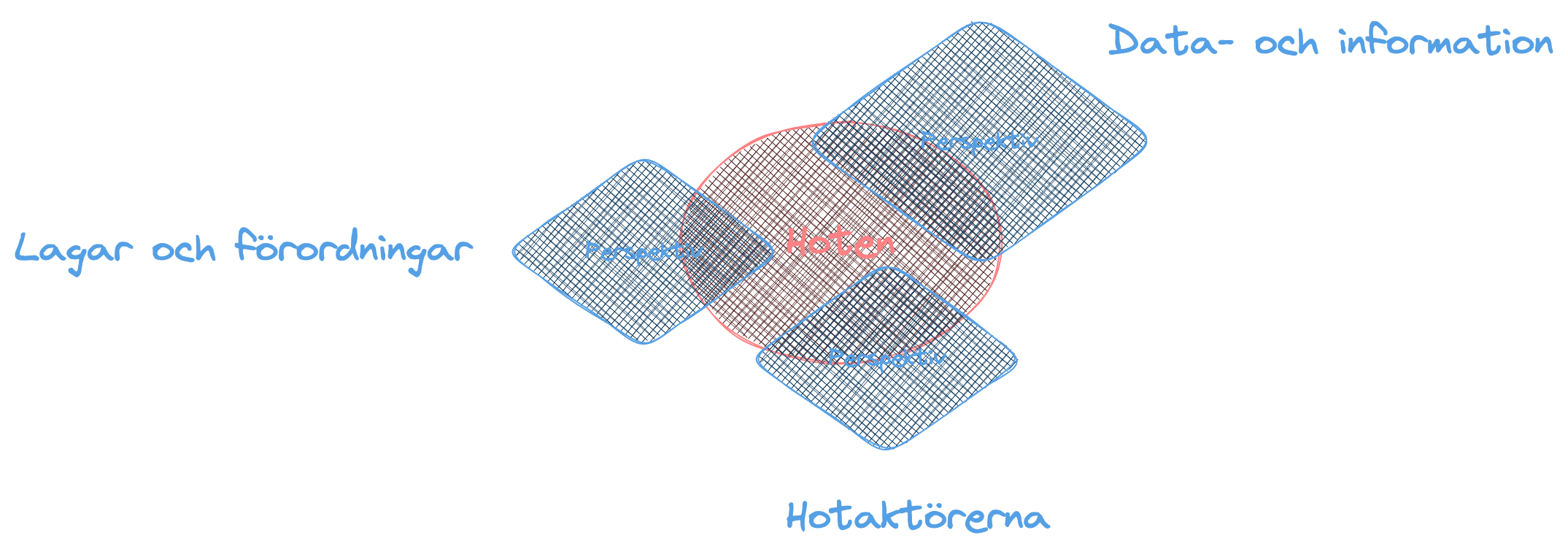

För att överhuvudtaget kunna diskutera och lämna rekommendationer, eller ett förslag på prioriteringar behöver det finnas en ram inom vilken vi diskuterar cybersäkerhet. Vi börjar med att introducera en enklare konceptuell bild av verksamheter, säkerhet, krav och hot. Det är från hoten vi vill skydda våra verksamheter. Hoten kan betraktas genom ett antal olika perspektiv som förhoppningsvis ger en bedömning avseende trolighet, prioritet, effektivitet osv.

Vi kommer försöka redogöra för några av alla de möjliga perspektiv som kan anses utgöra en startpunkt för hur en CISO väljer att påbörja arbetet med att bygga cybersäkerhet i sin verksamhet.

När vi skapat dessa utgångspunkter kan vi börja diskutera åtgärder oavsett om dessa är strategiska eller taktiska, tekniska eller operativa. Införandet och förverkligandet av åtgärderna kan sedan genomföras med hjälp av teknologi, människa, rutiner, processer, ramverk, vägledningar, lagar och förordningar, och alla andra saker vi nu glömt och borde inkluderat här.

Hoten mot våra verksamheter

Då står vi här, inför en av de kanske största utmaningarna som det moderna företaget någonsin ställts inför, nämligen den digitala transformationen. Låt oss därför börja med en något mer filosofisk fråga om vårt syfte som cybersäkerhetsspecialister, varför finns vi?

Vår viktigaste uppgift är att skydda verksamheter från säkerhetshot med rötterna i den digitala transformationen. Allt vi väljer att göra som svar på säkerhetshoten bör således kunna härledas tillbaka till ett, eller flera, hot som förväntas hanteras genom åtgärden.

Två typer av hot - Mänskliga och naturliga

Hur vi än vänder och vrider på alla utmaningar du som CISO förväntas hantera kan vi ändå reducera dem till två övergripande kategorier: mänskliga eller naturliga felkällor. Allt vi väljer att göra för att stärka cybersäkerheten kan härledas till vår önskan om att hantera de mänskligt avsiktliga, eller oavsiktliga, samt naturligt förekommande hoten som kan skada verksamheten.

Mänskliga hot

Inom ramen för de mänskliga hoten finns allt det som börjar med mänskliga målsättningar, ambitioner och intentioner. Här finns antagonisterna, statliga såväl som cyberkriminella. Här finner vi även de anställda som avskedas och tar med sig kunduppgifter, eller användaren som omedvetet givit bort nycklarna till företagets proverbiala dörrar.

Det finns både avsiktliga och oavsiktliga mänskliga handlingar. Avsiktliga handlingar av hotkaraktär har ofta ett ont uppsåt och en riktad verkan mot något specifikt. Exempelvis kan “vi” lämna dörren öppen så tjuven kommer in, “råka” lämna ifrån oss inloggningsuppgifter eller genomföra ett direkt intrångsförsök.

Oavsiktliga handlingar av hotkaraktär är också viktiga att beakta men saknar uppsåt och kan omfatta en stor bredd av handlingar; konfigurationsfel, felaktiga bedömningar, naivitet, eller felriktad hjälpsamhet där vi snällt håller upp dörren för den som bär på en stor låda osv.

Naturliga hot

Hårddiskar går sönder, eltillförsel kapas, vatten översvämmar och ibland bestämmer sig insekter för att bygga bon i våra datorer. De här typerna av hot och händelser är ganska så förutsägbara i det avseende att vi många gånger förstår konsekvenserna, och även ganska så bra hur sannolika de är. Kunskapen kring den här typen av hot är bra, erfarenheterna är många och åtgärderna är relativt tydliga.

Åtgärder för att hantera hot

Exempelvis kanske du väljer att arbeta med krav 5.24 från ISO27002 (Information security incident management planning and preparation) vilket avser hantera hur du responderar på säkerhetsincidenter. Men essensen är att kravet ska hjälpa dig att hantera utfallet av ett realiserat hot.

Det spelar alltså ingen roll vilket krav, vilken lag eller rekommendation, eller vägledning du tittar på för de syftar alla till att hjälpa dig i olika utsträckning att reducera antingen sannolikheten eller konsekvensen av att dessa oönskade händelser inträffar. Det är alltså också centralt för ditt cybersäkerhetsarbete att du förstår vilka hot som är kritiska och vilka som inte är det.

Åtgärdernas effekt på hoten

Det är vidare av väsentlig betydelse att du förstår vilka åtgärder som har vilken effekt på hoten, och till vilken grad de påverkar hoten. Utan dessa två grundläggande förutsättningar (förståelse för hotet och åtgärdernas effekt på hotet) blir nästan allt arbete med cybersäkerhet väldigt klurigt, för att inte nämna svårt att mäta.

Hotperspektiv

Utgångspunkten för all cybersäkerhet är alltså hoten, men det finns sedan många olika perspektiv genom vilka vi kan betrakta hoten. Här kommer en inte nödvändigtvis helt uttömmande lista på perspektiv, eller utgångspunkter, genom vilka vi kan betrakta hoten.

Det finns många perspektiv på hur vi ska hantera hoten och inget är nödvändigtvis mer rätt än något annat.

- Data- och information

- Experterna

- Verksamhetens tillgångar

- Hotaktörerna

- Regulatoriska regelverk (lagar och förordningar, branschregelverk)

- Risker

- Farligast och troligast

- Top-down (management styr)

Oavsett vilket perspektiv vi utgår ifrån finns det som tidigare nämnt ett gemensamt mål, att skydda våra verksamheter.

Data- och information

Ett perspektiv som har mycket gemensamt med andra perspektiv är att de rimligen bör ta sin utgångspunkt i vad som sker i verkligheten eller kan antas ske, och att vi genom detta kan härleda slutsatser och rekommendationer. Kanske borde vi nästan beskriva detta som en princip snarare än ett perspektiv?

Det finns situationer då vi inte har någon verklighet att hämta en sanning ifrån. Föreställ er när USA ville placera en människa på månen fanns det ingen tidigare verklighet (erfarenhet) att ta ifrån. Då fick de lov att föreställa sig troliga sanningar om eventuella och katastrofala utfall.

Där är vi dock inte när det kommer till cybersäkerhet. Vi har t.o.m. ganska bra koll på hur intrång sker, varför de sker och vad som behöver göras. Vi kanske inte kan förutspå exakt vilka sårbarheter som kommer identifieras i vilka produkter vid vilka tidpunkter, men vi kommer kunna med relativt stor säkerhet säga att sårbarheter kommer identifieras i produkter vi helst inte hade velat se sårbarheter i.

Vi bör således i största möjliga utsträckning alltid sträva efter att prioritera åtgärder, förändringar eller hot som kan härledas till verkligheten.

Experterna

Experterna kan användas för att klura på hur hoten ska hanteras utifrån specifika erfarenheter och kunskaper. Någon kanske är specialiserad på hur backuper ska hanteras, eller hur brandväggar ska konfigureras, eller hur en riskhanteringsprocess bör se ut.

Experterna är självklara delar av, och otroligt viktiga för att bygga, cybersäkerhet, men det är också svårt att veta och utvärdera vem som är bra, mindre bra, stark på något, svag på annat.

Men väsentligt är att utvärdera hur experten förhåller sig till vilka hot, och hur denne resonerar kring sin roll i att hantera hoten. Rimligen bör det finnas god förståelse för vilka hot som hanteras och vilka utökade säkerhetshot som introduceras genom expertens förslag, rekommendationer osv.

Verksamhetens tillgångar

En verksamhet utan tillgångar har ingenting att stjäla. Men finns det en verksamhet som tjänar pengar finns det sannolikt också tillgångar. Inom cyber är det främst digitala tillgångar som vi försöker skydda. Och visst finns det även fysiska tillgångar, men det är övervägande digitala tillgångar som vi förväntas skydda.

Hotaktörerna

Bakom nästan varje hot finns en människa, eller en hotaktör som det så fint heter. Vi kan förenkla verkligheten något och dela upp hotaktörerna i två övergripande grupper - de som utnyttjar tillfället och de som inriktar sig på specifika mål.

Det finns ett begrepp som heter dimensionerande hotbild och används flitigt inom säkerhetsskydd, men vi tycker det är ett begrepp värt att använda även utanför just säkerhetsskyddskretsarna.

I en dimensionerande hotbild handlar det om att kartlägga på vilket sätt du behöver dimensionera ditt skydd. Vilka typer av hot är det du ska klara av att hantera? Vilka är de svåraste hoten och hur behöver du anpassa skyddet för att möta dessa?

Här får du en lite övning kring det här. Prova att använda resonemanget med ”dimensionerande” på en uppgift och utvärdera om det kan leda dig i rätt riktning. Med dimensionerande menar vi att du ska beräkna, bedöma och dimensionera dina förmågor, verktyg, eller resurser.

- Vilket är det dimensionerade skyddet för din verksamhet?

- Vad är det dimensionerande tidsförhållandet för din incidenthantering?

- Vad är dina dimensionerade patchkrav?

Om din hotbild omfattar statliga aktörer innebär det en viss typ av hantering och åtgärdspaket. Men om du däremot inkluderar cyberbrottslighet i din hotbild är det en annan sak. Insiderhotet innebär ett tredje osv.

Som CISO ska du tillsammans med verksamheterna kunna göra de här bedömningarna för du förväntas inte kunna göra alla bedömningar själv. Våga välja, för att på så sätt också skapa förutsättningar för dina prioriteringar. Ett dokumenterat resonemang om behov av skyddsåtgärder kommer du väldigt långt på.

Opportunisterna utnyttjar tillfället

De flesta cyberkriminella är opportunister. De bryr sig sällan om vem just DU är. Däremot bryr de sig om tillfällen som kan utnyttjas. Vanligtvis handlar det om att kunna utnyttja sårbarheter i er publika infrastruktur, giltiga men stulna eller hackade inloggningskonton.

Hantering av opportunisterna handlar i stor utsträckning om att reducera och helst eliminera de “enkla” vägarna in i verksamheten:

- Sårbarheter i internetanslutna system

- Kapade inloggningar (MFA saknas)

- Svag förmåga att snabbt upptäcka och begränsa etablerade fotfästen som inte börjat i (1), och (2).

- Besvara vad som sker i (3) och återgå till normal verksamhet.

Inriktad mot specifika mål

Det är ofta statliga antagonister som hittas i den här kategorin av hotaktörer. De gör sällan breda intrång, mot ospecificerade mål utan här handlar det om riktade och planerade angrepp.

Det kan även handla om en insider som vi kan betrakta som en av de svåraste, och relativt ovanliga, hotaktörerna. De är svåra att upptäcka på grund av hur de “uppstår” och hur de redan ofta är en del av verksamheten. I efterhand kan man ofta identifiera insiderns agerande baserat på känslor som till exempel besvikelse, ilska eller avundsjuka. Samtidigt finns även de mer “klassiska” motiven kvar som pengar eller andra former av hållhakar. Insidern kan även agera både självständigt, då oftast för egen vinning (den stulna kundlistan) eller på uppdrag av någon annan (lämna ut inloggningsuppgifter).

Regulatoriska krav

Lagar, förordningar, branschspecifika regelverk osv. är kluriga eftersom de många gånger är tvingande, men sällan så pass specifika att de anger exakt vad som ska göras. Det finns givetvis undantag och där är PCI-DSS ett sådant regelverk som istället är väldigt specifik i vilka åtgärder som ska finnas på plats.

Tvingandet gör hanteringen av dessa krav något klurigt eftersom du inte riktigt längre kan välja om du tycker de är lämpliga. Däremot har du visst utrymme i hur du väljer att tolka dem, och hur långt du anser att de sträcker sig.

Lagar och ramverk är fortfarande ingenting annat än väldigt segadragna konstruktioner av kodifierade försök att reducera erfarenheter och kunskap till texter som ska hjälpa oss att hitta rätt i vad som ska prioriteras och göras. Men även dessa är faktiskt endast till för att hjälpa oss skydda våra verksamheter, även om det ibland kan kännas som att vi borde betrakta dem som hot mot våra verksamheter.

Det blir ju särskilt tydligt när vissa ransomware-grupper faktiskt hotar med GDPR-böter för att ni eventuellt kommer att läcka personuppgifter genom ransomwareangreppet.

Risker

Hot kan bedömas och analyseras. Genom dessa aktiviteter avser vi beskriva riskerna, att försöka värdera hur olika hot relaterar till varandra, med förhoppning om att kunna prioritera vilka hot som ska hanteras först.

För mig som CISO är det väsentligt med förståelsen för vad just min verksamhet har för inställning till och uppfattning om risk. Att skydda något behöver inte nödvändigtvis innebära att det inte får hända något alls. Det kan hända “saker” men att vi vid sådana tillfällen ändå behåller kontrollen över händelseförloppet. Vi kommer aldrig att kunna skydda oss mot allt. Ibland minskar vi sannolikheten, men ibland minskar vi konsekvensen.

Detta är ett notoriskt snårigt område, med väldigt många uppfattningar om hur riskbedömningar ska genomföras, med vilken frekvens och metod. Det talas om kvantitativa och kvalitativa metoder. Du har säkert läst och hört om Monte Carlo simuleringar, och andra diverse mätmetoder som bayesisk logik.

Gemensamt för många av dessa genomförda analyser är att de bygger på att multiplicera gissningar med antaganden. Eftersom resultaten sällan följs upp, förbättras bedömningrna inte heller. Sällan finns det underlag för att motivera och förklara resonemangen bakom bedömningarna. Det finns så många brister i nutida riskbedömningar att det inte ens är roligt att försöka förklara och redogöra för allt.

Men det är samtidigt ett av de absolut viktigaste perspektiven att arbeta med eftersom det behöver ske en prioritering bland hoten och riskbedömningen är ditt främsta verktyg för att göra just den prioriteringen.

Troligast eller farligast

Det går inte att skydda sig från allt, så hur väljer jag? Väljer jag det som är mest troligt, eller det som är farligast? Beakta phishing-försök som troligen kommer vara mest vanligt förekommande, men farligast är ett fullbordat ransomware angrepp, vad åtgärdar jag först?

Vi säger att det du behöver göra är att skala bort konsekvenserna, och se till essensen av hoten. Finns det gemensamma nämnare? Genomförs angreppen på samma sätt initialt? Finns det något som knyter dem samman? Här hjälper det att förstå hur cyberangrepp startar, hur de genomförs och hur de avslutas. Vilka steg behöver en angripare gå, eller ta.

Många intrång börjar på samma sätt. Ett fotfäste har etablerats genom skadlig kod som en användare startat, eller en kapad inloggning som tillåter fjärråkomst till VPN:et. Många hot, även de mer avancerade, kan du åtgärda genom att hantera det som är mest troligt.

Tid

Du har säkert massor av viktiga och prioriterade projekt samt initiativ ni arbetar på. Det kan kännas ganska omöjligt att prioritera annorlunda eller flytta fokus från område X och Y. Men faktum är att vissa saker kommer hända oavsett vad ledningen accepterar, eller vilka dokument som behöver skrivas först. Hotaktörerna väntar inte på tillåtelse, men däremot väntar de på tillfällen.

Låt mig därför få, återigen, förenkla verkligheten, och då vill jag att du tänker så här. En del utmaningar finns här och nu, och de är högst relevanta och aktuella att adressera omedelbart. Det spelar ingen roll vad vi tycker, eller hur det passar i verksamhetens projekt och utveckling. Och så finns de typer av utmaningar som faktiskt kan, i viss utsträckning, flyttas framåt eller hanteras över tid.

Vissa saker kan du inte flytta bort, eller undvika - lagar, förordningar och branschspecifika regelverk. Även om det för vissa branscher kan kännas ganska övermäktigt med antalet nya regulatoriska krav så, ja, det är vad det är.

Avslutande kommentarer

Vi har till uppgift att skydda våra verksamheter från diverse hot. Det är med hjälp av cybersäkerhet vi försöker hantera hoten mot våra verksamheter, och det är vår enda egentliga uppgift. Vi kan betrakta hoten genom olika perspektiv som ger oss olika möjligheter att hantera dem. Förståelsen för hoten, och åtgärdernas effekter på hoten, är väsentliga för att kunna uppnå någon form av reell cybersäkerhet.

I nästa artikel kommer vi att bli betydligt mer konkreta kring de vanligaste typerna av hot en verksamhet utsätts för, och hur de bör hanteras. Och det är nu du har en möjlighet att ventilera din åsikt, kunskap och erfarenhet om hur du anser att CISO-rollen bör skötas.

Både jag och Carl-Magnus ser väldigt mycket fram emot en konstruktiv diskussion om CISO-rollen och vad hen bör ha koll på för att kunna sköta sitt jobb ordentligt. Vi kommer att i en sista artikel försöka samla ihop vettiga tankar och funderingar kring CISO-rollen med en målsättning om en slags kollektiv kunskapsdelning!

Tack för din tid idag!